|

|

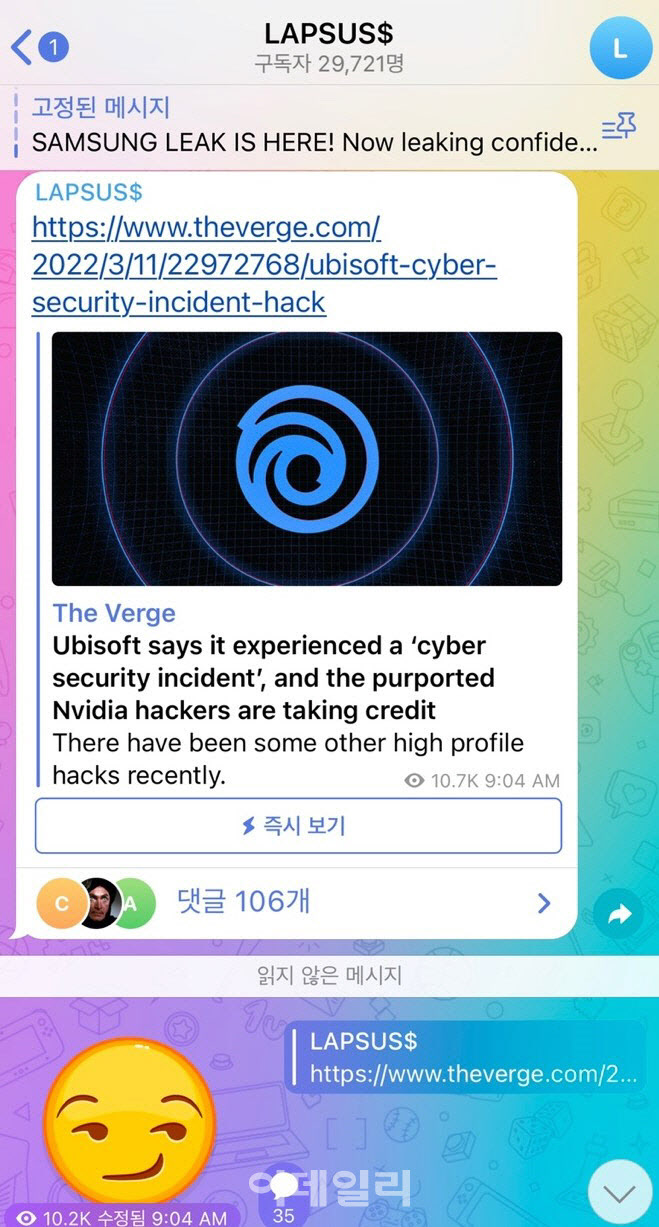

베일에 싸인 신흥 해커 조직 ‘랩서스(Lapsus$)’. 랩서스는 지난해 12월 브라질의 보건부를 해킹한 뒤, 미국 반도체 기업 ‘엔비디아’, 삼성, LG, 마이크로소프트 등 글로벌 빅테크 기업을 연달아 해킹했다. 랩서스가 유출한 정보는 ‘GPU(그래픽처리장치) 회로도’, ‘소스코드’, ‘직원 이메일 계정’ 등으로 유출되면 기업의 보안 시스템에 크게 영향을 미치는 내용이다.

이들의 공격기업은 무엇이었을까? 국내 1위 사이버보안업체인 SK쉴더스(대표이사 박진효)는 ‘랩서스’의 공격 기법과 대응 전략을 30일 공개했다.

분석은 SK쉴더스에서 침해사고분석과 대응을 전담하는 ‘인포섹 Top-CERT팀’이 맡았다. 랩서스 해킹조직이 텔레그램을 통해 직접 공개한 내용을 기반으로 공격기법을 분석했고, 20여년간 축적한 위협 인텔리전스 데이터도 활용했다.

임직원 계정 악용해 내부 정보 탈취

이렇게 수집한 임직원 계정정보를 통해 랩서스는 공격 대상의 사용자 PC에 손쉽게 접근했으며 이후 내부 정보를 탈취했다.

이러한 내부 정보를 노린 공격에 대비하기 위해서는 어떻게 해야 할까? ‘인포섹 Top-CERT’는 단계적 해법을 제시했다. 해커가 정보를 수집하는 단계에서는 △ 다크웹 모니터링 △ 이메일 악성코드 탐지/차단 솔루션 구축 △APT(지능형 지속위협 공격)탐지·차단 솔루션 구축을 고려해볼 수 있다고 했다. 또,이메일을 악용한 악성코드 유포와 같은 공격을 솔루션을 통해 효과적으로 차단하고 위협을 제거할 것을 강조했다.

SK쉴더스는 특히 랩서스 해커가 손쉽게 공격 대상 PC에 접근이 가능했던 이유로 이중인증이 적용되지 않은 PC를 노렸을 가능성이 있다고 했다.

즉, 회사 PC 계정 사용시 이중인증 사용이 낫다는 것이다.

SK쉴더스 김병무 클라우드사업본부장은 “랩서스 해킹 조직과 같이 한 기업을 집중적으로 타깃한 공격은 사실상 막아 내기가 어렵다”면서도 “해커의 공격이 상시 이뤄지고 있다는 가정하에 Zero Trust(네트워크 접속 접근 범위를 최소화하는 원칙)를 기반으로 각 단계별 적절한 보안 솔루션을 도입하고 강력한 통제정책과 주기적인 모니터링이 이뤄져야 한다”고 밝혔다.

![[포토]난방용품 바라보는 소비자](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110701539t.jpg)

![[포토]트럼프 대툥령 당선에 환율 1400대 돌입 임박](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110701513t.jpg)

![[포토] 장동규 '강한 임팩트를 구사'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110700185t.jpg)

![[포토]'질의에 답변하는 최상목 경제부총리'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110701261t.jpg)

![[포토]윤석열 대통령 대국민 담화](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110701048t.jpg)

![[포토]예산결산특별위원회 전체회의](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110700871t.jpg)

![[포토]한동훈-추경호, '최고위 참석'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110700670t.jpg)

![[포토] 출근길 쿠첸 직원, 아침밥 먹기 캠페인](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110700641t.jpg)

![[포토] 최혜진 '우승이 필요해~'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110600136t.jpg)

![[포토] 장유빈 '대상, 상금왕, 다승왕까지 GO'](https://spnimage.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24110700227h.jpg)